WLAN-Schlüssel hacken

Internet überall, wo Sie wollen...

WLAN-Schlüssel hacken

Internet überall, wo Sie wollen...

Wenn wir über das Hacken von WLAN-Schlüsseln sprechen, denken wir sofort an den Hacker im Verborgenen mit seinem Computer und seiner Software, die Passwörter wie im Fernsehen entschlüsselt. Aber Vorsicht: Das Hacken von WLAN-Passwörtern ist ein professionelles Geschäft – wir zeigen Ihnen, wie Hacker vorgehen.

Glauben Sie nicht, dass nur Hacker WLAN-Verbindungen hacken können – jeder kann es, es ist nur eine Frage der Logik und Willenskraft. Unternehmen beauftragen oft externe Berater, für die sie viel Geld bezahlen, um die Sicherheit ihrer Netzwerke zu testen.

Professionelle Netzwerke sind in der Regel gut geschützt mit Verschlüsselungsarten wie WEP, WPA und mittlerweile WPA3. Schade für sie: Diese WLAN-Sicherheit ist nicht unfehlbar. Sie haben auch die Möglichkeit, nur eingeladene Personen eine Verbindung zu erlauben. Sie können eine Liste von Geräten erstellen, indem sie die MAC-Adressen der Geräte eingeben, die sich verbinden dürfen.

Meistens sind Sicherheitslücken im WLAN auf eine schlechte Netzwerkverwaltung durch den Benutzer zurückzuführen, der oft neu in diesem Bereich ist. Die Schwachstellen können auch in der verwendeten Technologie liegen. In der Regel sollte beim Erstellen eines Passworts ein Satz mit Sonderzeichen verwendet werden. Je länger der Schlüssel ist, desto schwieriger ist es, ihn zu knacken. Es gibt auch schwerwiegende Mängel bei Internetdienstanbietern, die alle Standardpasswörter auf ihren Routern verwenden.

Ein neuer Benutzer wird sich nicht die Mühe machen, das Passwort zu ändern, was jedem Hacker Tür und Tor öffnet, sich mit einem WLAN-Netzwerk zu verbinden. Ein unvorsichtiger Hacker kann auch einen Hotspot simulieren, um Menschen dazu zu bringen, sich damit zu verbinden. Er sieht dann alles, sammelt alles – wie E-Mail-Adressen, Passwörter, Kreditkartennummern – absolut alles...

Sie haben sich vielleicht schon gefragt, wie ein Hacker Ihren WLAN-Zugangsschlüssel knacken kann. Viele Benutzer möchten eine Methode finden, um sich mit Ihrem WLAN-Netzwerk zu verbinden, ohne um Erlaubnis zu bitten.

Daher ist es ratsam zu fragen: Welche Methode wird verwendet, um die Sicherheit eines WLAN-Netzwerks zu umgehen? Welche Technik kann angewendet werden, um auf einen WLAN-Hotspot zuzugreifen, wenn man das Passwort nicht kennt?

PASS WIFI ist genau die Lösung.

Verwenden Sie PASS WIFI, um einen drahtlosen Internetzugangsschlüssel zu entschlüsseln und genießen Sie Freiheit! Sie können sich mit dem Internet verbinden, da PASS WIFI Daten analysiert, die in Netzwerkdatenbanken gespeichert sind. Von diesem Moment an scannt und ruft es Router-Passwörter im Klartext ab!

PASS WIFI erfüllt Ihren Wunsch, das Passwort für jeden Router oder WLAN-Hotspot zu finden.

Installieren Sie einfach PASS WIFI auf Ihrem Gerät. Öffnen Sie die Anwendung und starten Sie den Scan. Wählen Sie das Passwort des gewünschten Netzwerks aus und verbinden Sie sich.

Innerhalb weniger Minuten liefert Ihnen die Anwendung das Passwort aus ihrer Datenbank und gewährt Ihnen uneingeschränkten Zugriff auf das WLAN-Netzwerk.

PASS WIFI wird bereits von Tausenden von Menschen weltweit genutzt. Außerdem erhalten Sie eine 30-tägige kostenlose Testversion. Am Ende Ihres Testzeitraums sind Sie entweder zufrieden oder erhalten Ihr Geld zurück.

Zögern Sie nicht – testen Sie PASS WIFI jetzt, indem Sie es von der offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passwifi

Es gibt weitere Techniken, die Hacker verwenden, um auf ein WLAN-Netzwerk zuzugreifen, ohne den Netzwerkinhaber nach dem Zugangsschlüssel fragen zu müssen. Wir haben für Sie die einfachsten bis zu den kompliziertesten Techniken aufgelistet.

Hier sind die Methoden zum Hacken von WLAN-Schlüsseln:

Der Brute-Force-Angriff ist eine Technik, die in der Cyberkriminalität weit verbreitet ist. Hacker versuchen, Ihren WLAN-Schlüssel zu finden, indem sie verschiedene Kombinationen aus Zahlen, Buchstaben, Symbolen usw. ausprobieren, um bei jedem Versuch Möglichkeiten auszuschließen und schließlich die richtige Kombination zu finden. Diese Methode erscheint mühsam, doch um die Aufgabe zu erleichtern, verwenden sie Computerprogramme, die diese Kombinationen generieren und die Zugangsmöglichkeiten berechnen. Dabei handelt es sich um Software, die auf leistungsstarken Algorithmen basiert und auf Datensätzen beruht, die im Internet kursieren – einschließlich typischer Nutzergewohnheiten.

Häufig verwenden Hacker bei der Passwort-Erprobung echte Zugangsdaten, die aus dem Internet stammen und in Datenbanken gespeichert sind. Diese Variante wird als Wörterbuchangriff bezeichnet, da sie sich an bestehenden Passwörtern orientiert, um neue zu erstellen. Ziel des Wörterbuchangriffs ist es, die Formulierungsmuster und Erstellungstechniken der Benutzerpasswörter zu analysieren, um deren Zugangsdaten zu erraten.

Es handelt sich hierbei um eine seit dem Zweiten Weltkrieg bekannte Technik zum Ausspähen von Informationen. Tatsächlich benötigt diese Methode weder eine Internetverbindung noch ein modernes Computerterminal. Man muss lediglich Vibrationen und Geräusche abfangen und über ein Werkzeug zur Tonentschlüsselung verfügen. Bei der akustischen Kryptoanalyse werden Schall- und Vibrationsdaten gesammelt und anschließend in Informationen umgewandelt. Dazu gehören Geräusche, die von Computertastaturen, der CPU oder Lüftermotoren eines Servers ausgehen. Diese Methode kann jedes Gerät ausspionieren, das Geräusche erzeugt. Bekanntermaßen erzeugen unsere täglichen Computergeräte Geräusche. Mit einer speziellen Antenne, die diese Töne aufnimmt, kann der Hacker Umwandlungen vornehmen und die Informationen ermitteln, die auf oder durch das Gerät generiert werden.

Diese Methode erfordert keine Internetverbindung, um zum Hacken verwendet zu werden. Tatsächlich erfordert nicht jeder Datendiebstahl oder jede Ausspähung sensibler Informationen eine Internetverbindung – dies ist oft der Fehler, den viele Benutzer machen. Bei dieser Technik genügt es beispielsweise, das von Ihrem Bildschirm ausgestrahlte Licht einzufangen. Tatsächlich emittieren alle Computergeräte Lichtstrahlen, deren Frequenz je nach Nutzung variiert. Es wurde nachgewiesen, dass mit einer speziellen Linse diese Lichtstrahlen eingefangen und zur Informationsgewinnung genutzt werden können. Befindet sich der Hacker in einer akzeptablen Entfernung und hat Zugang zum Licht Ihres Computers, kann er möglicherweise erkennen, was Sie tun – und das alles ohne Internetverbindung.

Nur wenige Benutzer wissen, dass Bluetooth zum Ausspionieren genutzt werden kann. Obwohl das WLAN-Netzwerk heute langsamer wird, da es immer weniger genutzt wird, sind die meisten unserer Geräte mit Bluetooth ausgestattet. Während Bluetooth heute hauptsächlich zur Verbindung von Geräten wie kabellosen Kopfhörern oder Kühlschränken dient, wurde es früher viel häufiger zur Datenübertragung verwendet. Genau das vergessen wir alle, obwohl diese Funktion weiterhin existiert. Tatsächlich gibt es nach wie vor Sicherheitslücken in den Bluetooth-Netzwerken unserer Geräte. Dank dieser Schwachstellen können Angreifer auf Ihr Gerät zugreifen, sobald Bluetooth aktiviert ist. Hacker verwenden Software, die beispielsweise Daten von Ihrem Gerät extrahieren und nach Belieben nutzen kann. Es ist auch möglich, Bluetooth zur Weitergabe von Verbindungen zu nutzen, um Sicherheitsanforderungen zu umgehen und den WLAN-Schlüssel zu ermitteln.

Das USB-Kabel benötigt keine Internetverbindung. Es dient nicht nur zum Aufladen Ihres Geräts wie eines Smartphones, sondern auch zur Übertragung von Informationen vom Gerät A zum Gerät B.

Wenn Sie Ihr USB-Kabel an einem manipulierten Anschluss verwenden, können Hacker Ihre Daten abgreifen. Dieses Szenario ist nicht so selten, wie Sie denken. In öffentlichen Orten wie Flughäfen oder Supermärkten gibt es häufig Ladestationen mit USB-Anschlüssen. Es ist durchaus möglich, dass Hacker diese Anschlüsse nutzen, um Geräte mit integrierten Datenextraktoren zu installieren.

Wenn sich Gerät X mit einem WLAN-Netzwerk verbindet, ist es möglich, die Zugangsdaten über dieses bereits verbundene Gerät weiterzugeben. Das bedeutet, dass Sie zunächst ein Gerät benötigen, das sich bereits mindestens einmal mit diesem WLAN verbunden hat.

Gehen Sie in die Einstellungen, zum WLAN-Menü, und Sie sehen einen QR-Code. Klicken Sie darauf und scannen Sie ihn. Dies gewährt Ihnen direkten Zugang zur WLAN-Verbindung. Sie können sogar ein Foto davon machen und es frei verteilen.

Es gibt verschiedene Möglichkeiten, Zugangsdaten weiterzugeben. Beispielsweise gibt es Anwendungen, in denen Personen, die bereits Zugang zu WLAN-Netzwerken an öffentlichen Orten hatten, diese freiwillig teilen, wodurch eine Art soziales Netzwerk entsteht, das seinen Mitgliedern zeigt, wo sie sich mit einem WLAN-Router verbinden können.

Es besteht auch die Möglichkeit, das Passwort im Klartext einzusehen. Gehen Sie dazu in die Einstellungen und zum WLAN-Sicherheitsbereich. Dort sehen Sie das Passwortfeld. Klicken Sie auf „Passwort anzeigen“, um es sichtbar zu machen.

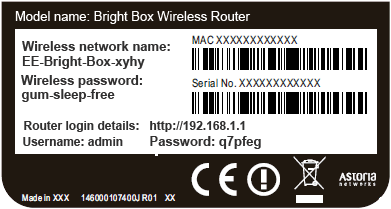

Wenn Sie physischen Zugriff auf den Router haben, können Sie ihn zurücksetzen, indem Sie die dafür vorgesehene Taste auf der Rückseite drücken. Sobald der Router zurückgesetzt wurde, verwenden Sie das auf dem Gerät aufgedruckte Standardpasswort. Falls nichts angegeben ist, verwenden Sie das Standardpasswort – fast alle Routermodelle verwenden dasselbe Passwort. Wenn Sie das Muster kennen, können Sie das Standardpasswort auf einer Website finden und so die WLAN-Verbindung nutzen.

Das Standardpasswort generiert eine Zugangs-ID, die einem Gerät oder einer Software bei der Installation oder Inbetriebnahme zugewiesen wird. Dies gilt für fast alle Computergeräte. Oft verwenden Geräte desselben Modells dieselben Standardpasswörter, und viele Benutzer ändern sie nie. Geben Sie einfach die Modellnummer des Routers auf der Herstellerwebsite ein, um Informationen zum Standardpasswort zu erhalten. Diese Technik wird häufig von Hackern verwendet – probieren Sie es aus, und Sie werden überrascht sein, wie nachlässig viele Benutzer in dieser Hinsicht sind.

Mit einem Keylogger ist es möglich, alles aufzuzeichnen, was das Opfer eingibt – einschließlich der Zugangsdaten seines WLAN-Netzwerks. Wenn Sie physischen Zugriff auf das Gerät haben, verwenden Sie einen USB-Stick oder eine Speicherkarte, um die App heimlich auf das Gerät zu übertragen. Sobald dies geschehen ist, warten Sie einfach, bis das Opfer sich mit dem Netzwerk verbindet, und schon haben Sie die Zugangsdaten. Falls eine virtuelle Tastatur verwendet wird, ist es unwahrscheinlich, dass Sie die gewünschten Daten erhalten, da Keylogger nur bei physischen Tastaturen funktionieren. Um dieses Problem zu umgehen, verwenden Sie einen Bildschirmrekorder – ein Programm, das Ihnen Zugriff auf die Aktivitäten des Geräts über den Bildschirm ermöglicht.

Hack-Techniken sind zahlreich und sehr gefragt. Daher ist es wichtig, Methoden zur Verbesserung der Sicherheit Ihres WLAN-Netzwerks zu berücksichtigen. Da wir Ihnen zuvor Techniken gezeigt haben, mit denen Ihr Router gehackt werden kann, ist es nur fair, Ihnen auch Techniken zu zeigen, mit denen Sie ihn besser schützen können.

Denken Sie vor allem daran: Es gibt keine absolute Sicherheitsmethode. Egal welches Schutzsystem Sie einsetzen – es gibt immer eine Sicherheitslücke, die gegen Sie ausgenutzt werden kann. Das bedeutet nicht, dass Sie unbedingt gehackt werden, sondern dass es wichtig ist, langfristig diszipliniert zu bleiben.

Zunächst sollten Sie riskantes Verhalten vermeiden.

Um die Sicherheit Ihres WLAN-Netzwerks zu verbessern, empfehlen wir Ihnen, folgende Tipps strikt zu befolgen.

Das unbefugte Hacken von WLAN-Netzwerken ist illegal und stellt in den meisten Ländern einen Verstoß gegen Datenschutz- und Cybersicherheitsgesetze dar. Es kann zu schwerwiegenden rechtlichen Konsequenzen führen.

Obwohl das Hacken von WLAN-Netzwerken technisch möglich ist, ist das Durchführen unbefugter Hacking-Aktivitäten unethisch und illegal.

Um Ihr WLAN-Netzwerk zu schützen, sollten Sie starke Verschlüsselungsmethoden wie WPA2 verwenden, die Firmware Ihres Routers regelmäßig aktualisieren, komplexe Passwörter nutzen, die Netzwerkverschlüsselung aktivieren und den Zugriff auf autorisierte Geräte beschränken.

Das Hacken eines WLAN-Netzwerks kann zu unbefugtem Zugriff auf sensible Informationen, Identitätsdiebstahl, finanziellen Verlusten, rechtlichen Konsequenzen und Schäden an Ihrem persönlichen und beruflichen Ruf führen.

Ja, Sie können professionelle Cybersicherheitsexperten oder ethische Hacker beauftragen, um legale Sicherheitsbewertungen und Penetrationstests durchzuführen, die Schwachstellen in Ihrem WLAN-Netzwerk identifizieren.

Wenn Sie einen unbefugten Zugriff auf Ihr WLAN-Netzwerk vermuten, ändern Sie sofort Ihr Netzwerkkennwort, aktualisieren Sie die Router-Firmware, aktivieren Sie eine stärkere Verschlüsselung und überwachen Sie die Netzwerkaktivität auf verdächtige Vorgänge. Ziehen Sie gegebenenfalls die Polizei oder Cybersicherheitsexperten hinzu.